网络安全公司Akamai近期揭露,自六月份PHP漏洞CVE-2024-4577被公开后,随即引发了网络上的大规模攻击企图。此高危漏洞影响CGI模式下中文和日文版Windows PHP安装包,允许攻击者通过未正确处理的Unicode字符实现远程代码执行。已知攻击手段包括部署Gh0st RAT木马、RedTail与XMRig挖矿软件,及Muhstik僵尸网络。PHP官方迅速响应,发布了8.1.29、8.2.20和8.3.8等安全更新,强烈建议用户立即升级以防范潜在威胁。

Akamai 表示在 6 月披露该 PHP 后 24 小时,就观察到大量针对蜜罐服务器的漏洞利用尝试。

这些攻击包括传播名为 Gh0st RAT 的远程访问木马、RedTail 和 XMRig 等加密货币矿机以及名为 Muhstik 的 DDoS 僵尸网络。

该漏洞的 CVSS 评分为 9.8 分(满分 10 分),影响 CGI 模式下的安装方式,主要影响使用中文、日本语言的 Windows 版 PHP 安装程序。

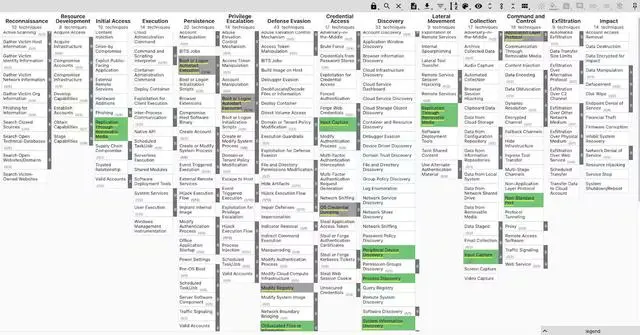

Gh0st RAT 恶意软件样本 MITRE ATT&CK TTPs

攻击者利用该漏洞,可以绕过命令行,将参数传递给 PHP 直接解释,漏洞本身问题在于 CGI 引擎没有转义软连字号 (0xAD),没有将 Unicode 字符正确转换为 ASCII 字符,从而导致攻击者可远程代码执行(RCE)。

PHP 目前已经发布版本更新,修复了该漏洞,目前敦促相关用户尽快升级到 8.1.29、8.2.20、8.3.8 版本,附上受影响的版本如下:

8.1.x 分支下,影响 8.1.29 此前版本

8.2.x 分支下,影响 8.2.20 此前版本

8.3.x 分支下,影响 8.3.8 此前版本

PHP 8 版本

PHP 7 版本

PHP 5 版本